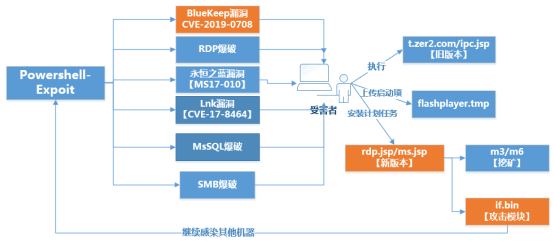

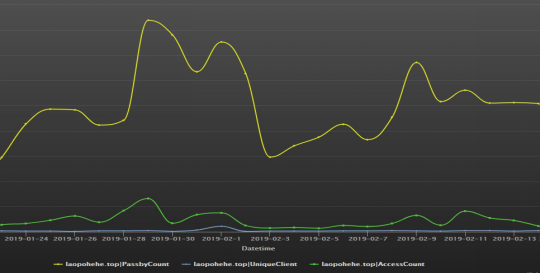

近日,360安全大脑监测到,一款名为Buran勒索病毒正在逞凶肆虐。据了解,该病毒是从今年八月开始进入我国,起初是以邮件形式进行传播,且主要于国外活动,故国内感染量不大。但最近几日,该勒索病毒传播形式转为通过RDP爆破拿到远程桌面密码后手动投毒,感染量不断上升,对用户电脑及财产安全造成极大威胁。不过,广大用户不必太过担心,360安全大脑已第一时间发现并支持对Buran勒索病毒的拦截查杀。

以RDP爆破的方式获取用户密码 Buran勒索病毒肆意“投毒”

密码贯穿着我们的互联网生活,无论是游戏,还是办公,都需要通过密码对财产和隐私进行保护。密码的重要性不言而喻,而根据360安全大脑的检测分析,Buran勒索病毒正是通过爆破的方式获取用户桌面密码,并对其电脑进行手动投毒。

360安全大脑对Buran勒索病毒的活动全程进行了详细分析,Buran勒索病毒在启动后可根据不同参数,执行不同的动作。主要针对无参数、参数为-start和参数为-agent三种情况,在无参数时,Buran勒索病毒将自身复制到指定目录并设置自启动,以参数-start重起新目录下病毒文件,删除当前执行目录下病毒文件并退出。

在参数为-start时,Buran勒索病毒会为当前用户生成一对RSA公私钥和病毒自定义MachineID,并使用RC4算法加密后拼接RC4加密密钥再写入到注册表中,删除卷影副卷、禁用系统开机自动修复、清空注册表RDP连接记录、禁用系统日志记录、清空日志记录。在遍历磁盘后,将盘符写入到注册表中,用参数-agent为每个盘符创建一个buran进程(如-agent 0对应C盘)。

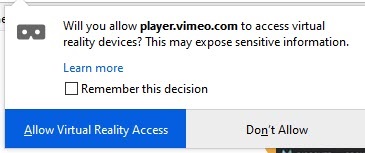

在参数为-agent时,Buran勒索病毒对文件进行加密,并在加密文件时自行避过系统、程序、用户和浏览器等程序运行相关的目录,以免加密后系统和浏览器无法运行而使用户难以支付赎金。

Buran勒索病毒根据文件大小采取两种不同的加密方式。在正式支付赎金前,黑客允许用户免费解密一个文件,来确认正常解密文件的真实性。近期,已收到多例用户反馈,电脑感染Buran勒索病毒。

勒索病毒疫情仍是重要隐患 360安全大脑可及时防护

前不久,360安全大脑发布了《2019年勒索病毒疫情分析》,报告指出,目前勒索病毒仍然是网络安全领域的首要安全威胁,严重影响了政企及个人用户的网络安全。而在不到一个月的时间里,Buran勒索病毒便伺机猖獗,足以可见我国网络安全形式的严峻性。

目前,该病毒正处于扩散上升期,若不及时防范很有可能在企业内网间大范围扩散,威胁企业数据隐私以及财产安全。但广大用户也不必太过惊慌,在360安全大脑的赋能下,360安全卫士第一时间实现对Buran勒索病毒进行拦截查杀。

针对Buran勒索病毒,360安全大脑给出以下几点安全建议:

1、前往weishi.360.cn下载安装360安全卫士进行防护。

2、建议设置长度为18位、加大小写、加字符、加数字的密码,最好每三个月更换一次密码。

3、重要资料的共享文件夹应设置访问权限控制,并进行定期备份。

4、定期检测系统和软件中的安全漏洞,及时打上补丁。

特别提醒:本网内容转载自其他媒体,目的在于传递更多信息,并不代表本网赞同其观点。其原创性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容、文字的真实性、完整性、及时性本站不作任何保证或承诺,并请自行核实相关内容。本站不承担此类作品侵权行为的直接责任及连带责任。如若本网有任何内容侵犯您的权益,请及时联系我们,本站将会在24小时内处理完毕。

国产统一操作系统

国产统一操作系统 长亭雷池(SafeLine

长亭雷池(SafeLine 报表控件ActiveRe

报表控件ActiveRe 国产统一操作系统

国产统一操作系统 Android 版的 Edg

Android 版的 Edg 火狐Firefox 73可

火狐Firefox 73可 微软:Windows 10文

微软:Windows 10文