日常工作中,电脑桌面和开始菜单中的快捷方式对于大家来说并不陌生,点击之后就可进入相应的应用程序。由于快捷方式自身不是可执行文件,多数情况只起到了跳转作用,同时在大多数用户惯性思维的加持下,很容易让人放松安全警惕。即使在点击后,杀毒软件提示发现病毒,但仍然会有用户手动信任,甚至临时关闭杀毒软件。

近日,360安全大脑就检测到一批特殊的快捷方式,其利用社会工程学进行别有用心的伪装后,大肆实施钓鱼攻击。该类钓鱼病毒不仅具备与快捷方式极其相似的高隐蔽性;同时因为其多使用脚本语言开发,所以也拥有着开发周期短和易混淆的特点;而且由于其一般不需要考虑环境和版本差异,使得无数用户频繁中招。

那么,如何才能不被这些披着快捷方式外衣的钓鱼病毒欺骗呢?在此,360安全大脑就为大家拆穿一些常见花招。

招式一:表里不一

试想,如果看到一份“外貌”正常的文档图标,你会对它进行防备么?而事实上,此类表里不一的伪装却可能是快捷方式病毒最常用的伎俩。将恶意程序和快捷方式放在同一目录下,并使用docx后缀和文档图标进行伪装,很容易让用户觉得这就是一个普通文档。

然而,如果你信以为真,就意味着将不幸中招了。经分析,这个伪装成文档的快捷方式实际执行的命令,是通过cmd执行目录下一个修改了后缀的可执行文件svchost.rtf,而此文件正是远控木马。

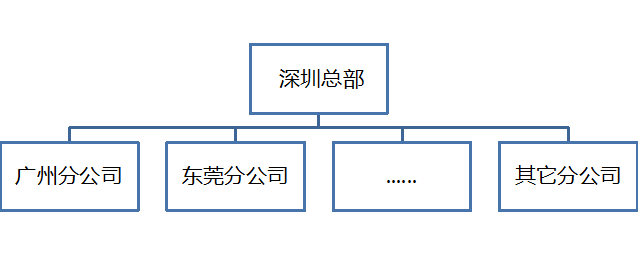

同样,变幻多端的快捷方式病毒,也可能伪装成常用的文件夹图标。如下图,同一个zip压缩包里包含了一个修改为文件夹图标的快捷方式,和一个通过后缀名改为jpg伪装成图片的隐藏可执行文件。

如果稍不慎双击打开了伪装的文件夹快捷方式,则会通过执行如下命令,最终运行名称伪装为JPG图片的木马程序。

由此可见,该类手法就是利用了用户通过图标含义理解文件类型的思维习惯,来实施攻击。所以,当我们接收到陌生可疑文件或文件夹时,不妨注意以下几点:

1)右键查看快捷方式“属性”--“目标”一栏里是否有可疑字符串,确保与期待的目标文件相一致;

2)观察快捷方式同目录下是否存在其他可疑文件或者隐藏文件,若存在需确认是否为危险文件。

招式二:绵里藏针

除了要当心压缩包里同时包含快捷方式和隐藏文件的情况之外,如果压缩包里只有一个快捷方式也不要掉以轻心,因为恶意脚本或者资源可以全部内嵌到快捷方式中。如下图,该病毒将名称伪装成图片Credit Card Back.jpg,图标却伪装成了docx文档。

通过查看快捷方式的目标属性就可发现,这明显不是普通的快捷方式,而这段代码的主要功能是最终释放具有执行远程命令、盗取隐私等木马行为的JS文件。

面对这种绵里藏针的钓鱼快捷方式病毒,用户只要保持警惕性,实际很容易识破,因为恶意代码都嵌入在快捷方式中,所以最终的快捷方式文件通常比较大,如果发现文件大小异常或者查看属性发现有可疑字符串,那就一定要当心了。

招式三:藏形匿影

基于脚本语言的特点,一些快捷方式病毒会利用各种方式,将核心代码“隐藏起来”,而这些为了躲避杀毒软件检测的“潜伏”手段则是花样百出。

有的不法分子会通过超长命令行,来隐藏数据。

该快捷方式指向一段CMD命令,使用环境变量进行解密后的命令如下图所示:

但是,命令开启mshta.exe后,没有任何参数,也不会运行任何脚本,那其它数据到底藏到了哪里呢?

原来,在Windows系统中属性的“目标”只能查看260个字符,而命令行参数的最大长度为4096个字符,恶意文件正是利用这个特性隐藏了位于260个字符以后的数据。通过对完整代码解密后便会发现,该代码主要是在通过打开诱饵文档蒙蔽用户后,加载恶意代码。

有的不法分子则会对嵌入的脚本进行高强度混淆,不免让人头晕目眩。

然而,从经过多次去除混淆得到最终的脚本代码中可以看出,该代码最终将通过CMD执行恶意PowerShell脚本。

还有的不法分子会将快捷方式病毒同攻击载荷打包到一个压缩文件,压缩文件末尾添加有附加数据。

如上图,压缩包里面有两个文件,一个是正常PDF文档,另一个为伪装成图片的快捷方式。如果打开快捷方式,则会通过执行如下命令来释放恶意脚本,最后还会打开正常PDF文件迷惑用户。

而面对以上这些藏形匿影的钓鱼快捷方式病毒,大家尽可以注意以下几点,以实现见招拆招:

1)单一快捷方式可以检查文件大小,正常快捷方式只有几K大小,体积过大请勿执行;

2)压缩包中的快捷方式可以先解压,然后查看快捷方式是否通过CMD执行同目录的其他文件。

招式四:声东击西

看过以上招式后,如果你觉得仅通过判断目标文件,就能识别快捷方式病毒的话,那你就大错特错了。部分攻击者也会通过Link Resolution机制来重定位目标,这种情况下,乍一看指向的目标文件不存在,实际上是在声东击西迷惑用户。

在快捷方式的文件结构中有一个RELATIVE_PATH字段,如果存在这样的值,打开快捷方式就会尝试修复快捷方式的指向。如下快捷方式的RELATIVE_PATH值为.\DeviceConfigManager.vbs,执行时会被修复为当前目录下的VBS脚本文件,而这,恰恰就为病毒的释放提供了执行路径。

所以,在面对该类声东击西的快捷方式病毒之时,大家切记要对其中暗藏的杀机加以防范,在点击开启前:

1)可以首先右键查看快捷方式“属性”,并查看其“目标”指向的文件是否存在;

2)若不存在此文件,还需要判断快捷方式同目录下的文件与其指向的文件是否具有相同文件名,若存在此种情况,需要高度警惕,否则极易中招。

纵观以上案例后不难发现,快捷方式病毒既可以通过内嵌脚本执行恶意功能,也可以通过调用指向的文件来进行攻击,形式灵活,手段多变。最重要的是,不法分子主要利用了用户的认知习惯,使得该类攻击方式极具威胁。

而事实上,著名黑客凯文·米特尼克在其著作《欺骗的艺术》就曾提到,人为因素才是安全的软肋,就此也提出了社会工程学的概念。不同于找到存在于程序或者服务器之内的漏洞以攻克目标的方式,社会工程学则是利用人性弱点这一安全漏洞,通过欺骗受害者的手段来实施对计算机系统的网络攻击。甚至在有些情况下,往往一些技术并不复杂的攻击方式,反而因此而屡试不爽。

所以,在明白“人是网络安全中的薄弱环节”这一道理后,广大用户一定要时刻谨记提高网络安全防范意识,以避免为不法分子提供可乘之机。除此之外,大家也可以及时前往weishi.360.cn下载安装360安全卫士,在360安全大脑的极智赋能下,360安全卫士可全面拦截各类钓鱼木马攻击,心动的小伙伴不妨亲自一试。

特别提醒:本网内容转载自其他媒体,目的在于传递更多信息,并不代表本网赞同其观点。其原创性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容、文字的真实性、完整性、及时性本站不作任何保证或承诺,并请自行核实相关内容。本站不承担此类作品侵权行为的直接责任及连带责任。如若本网有任何内容侵犯您的权益,请及时联系我们,本站将会在24小时内处理完毕。

社会工程学在网络

社会工程学在网络 发改委等23部门发

发改委等23部门发 360金融宣布完成

360金融宣布完成 疫情之下,看BEIJIN

疫情之下,看BEIJIN 中国联通启动千店

中国联通启动千店 苹果新动作:MacBoo

苹果新动作:MacBoo 智能生活 | 生活

智能生活 | 生活 为何经过40多年的

为何经过40多年的 微软 Edge 比其他

微软 Edge 比其他 Firefox 74稳定版

Firefox 74稳定版 微软 Chromium 版

微软 Chromium 版 抓包中情局特工后

抓包中情局特工后 Chromium 版 Edge

Chromium 版 Edge 谷歌Chrome 82添

谷歌Chrome 82添