12 月 12 日消息,近期一个 Apache Log4j 远程代码执行漏洞细节被公开,攻击者利用漏洞可以远程执行代码。

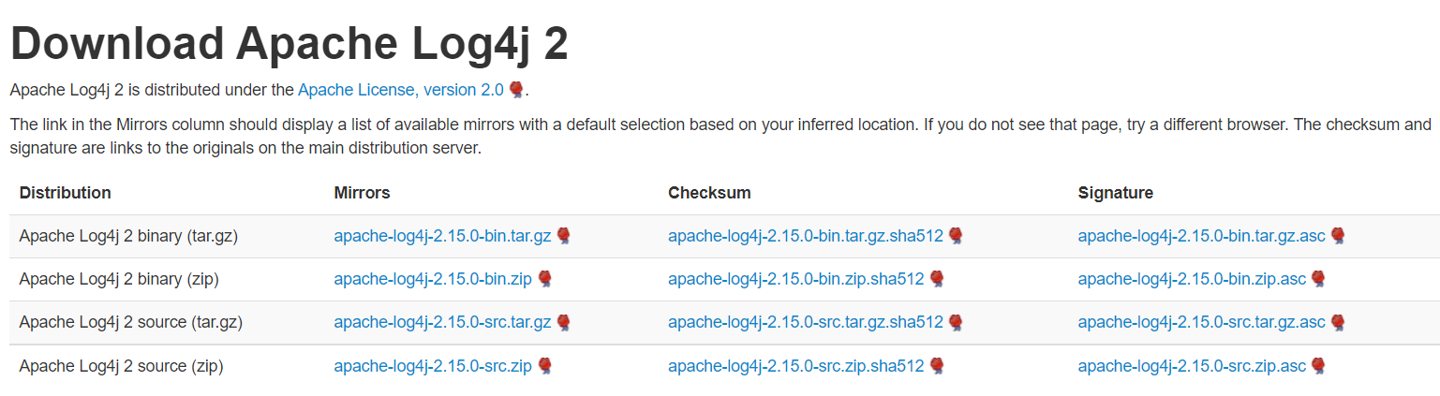

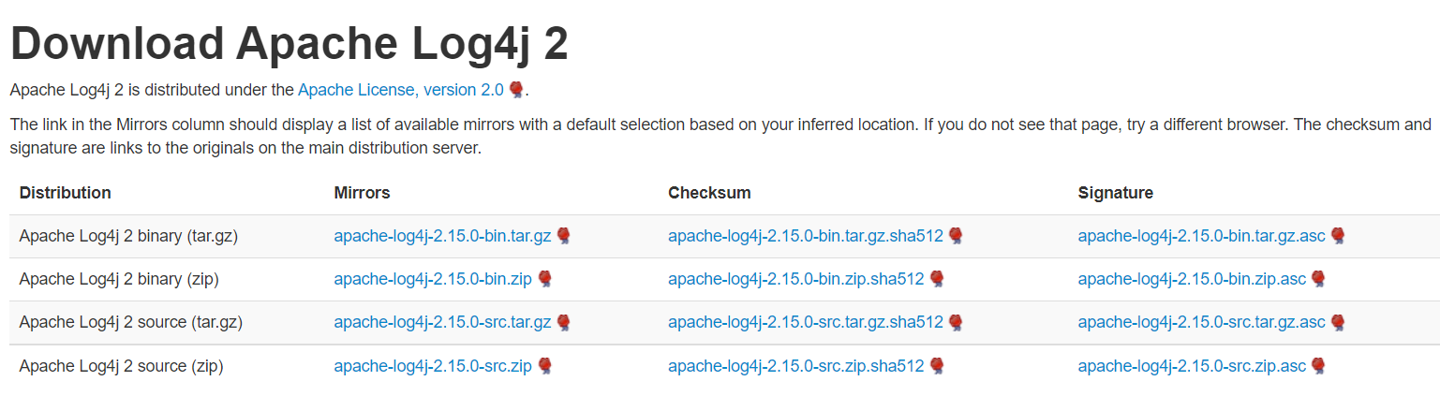

目前 Apache Log4j 2.15.0 正式版已发布,安全漏洞 CVE-2021-44228 已得到解决。

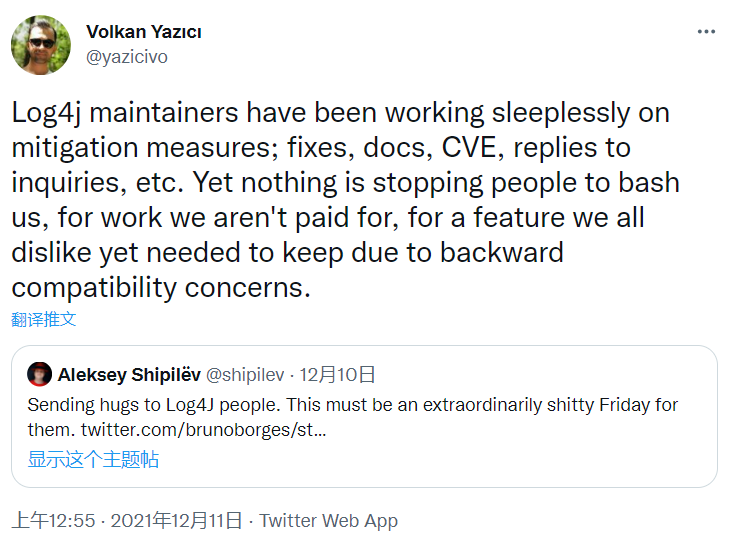

根据 Apache 软件基金会 Logging Services 的 PMC 成员 Volkan Yazıcı 的说法,本次的漏洞来自于一个旧功能,但为了保持向后兼容性,就没有移除。

Apache Log4j2 是一款优秀的 Java 日志框架。该工具重写了 Log4j 框架,并且引入了大量丰富的特性。该日志框架被大量用于业务系统开发,用来记录日志信息。大多数情况下,开发者可能会将用户输入导致的错误信息写入日志中。

由于 Apache Log4j2 某些功能存在递归解析功能,攻击者可直接构造恶意请求,触发远程代码执行漏洞。

特别提醒:本网信息来自于互联网,目的在于传递更多信息,并不代表本网赞同其观点。其原创性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容、文字的真实性、完整性、及时性本站不作任何保证或承诺,并请自行核实相关内容。本站不承担此类作品侵权行为的直接责任及连带责任。如若本网有任何内容侵犯您的权益,请及时联系我们,本站将会在24小时内处理完毕。

苏州上线全国首个

苏州上线全国首个 即将发布,一加 9RT

即将发布,一加 9RT 摄像头模组厂商 C

摄像头模组厂商 C 谷歌 Nest 智能音

谷歌 Nest 智能音 三星集团:年末重组

三星集团:年末重组 爆料表明 realme

爆料表明 realme  微星预热 MEG Z69

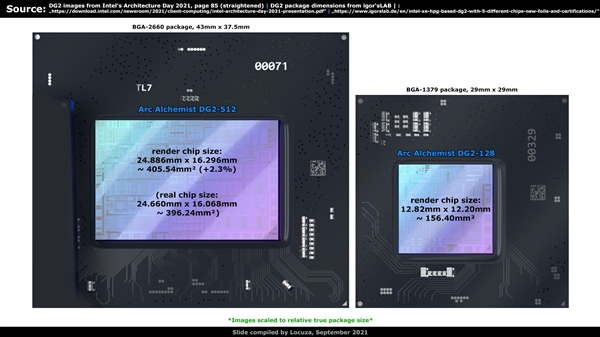

微星预热 MEG Z69 Intel ARC独显GPU

Intel ARC独显GPU Apache Log4j 2.1

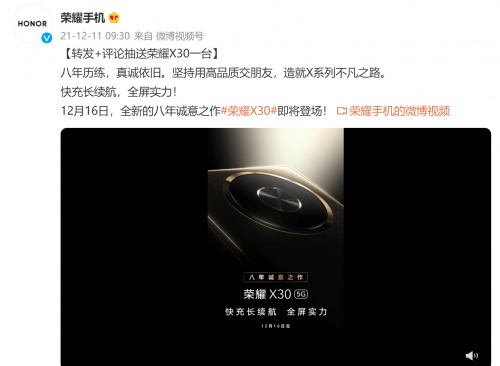

Apache Log4j 2.1 八周年诚意之作:荣

八周年诚意之作:荣 360:发现全球汽车

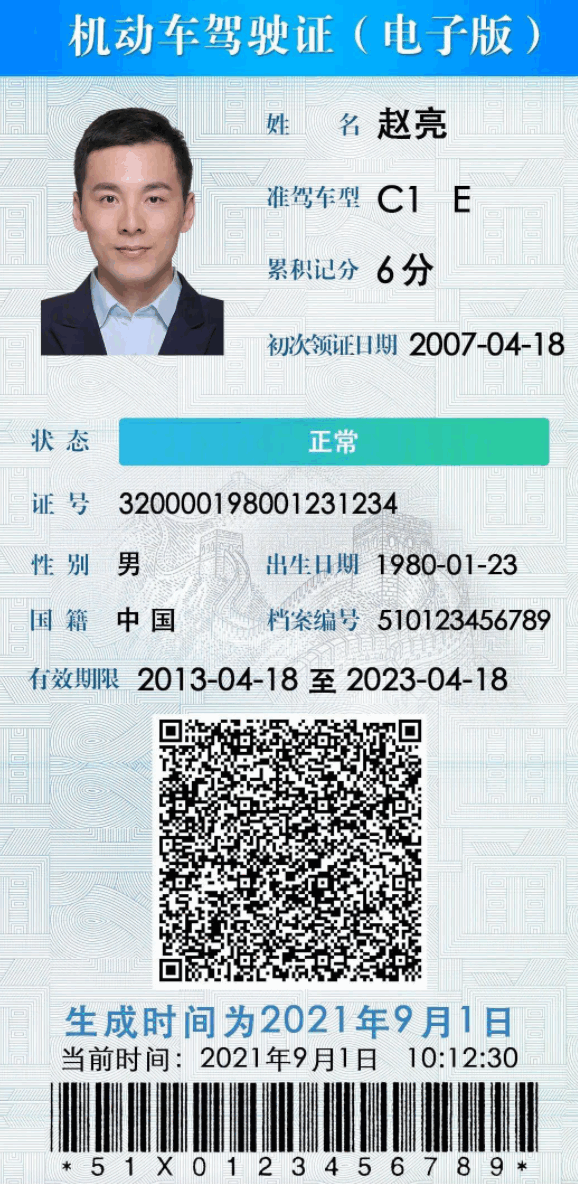

360:发现全球汽车 今日起,电子驾驶证

今日起,电子驾驶证 苹果 tvOS 15.2 R

苹果 tvOS 15.2 R 谷歌 Pixel 6a 机

谷歌 Pixel 6a 机 华为 Mate 系列新

华为 Mate 系列新 谷歌 Pixel Watch

谷歌 Pixel Watch