2020年1月29日,奇安信发布紧急病毒通报,奇安信病毒响应中心和奇安信CERT的技术人员发现多起利用新型冠状病毒肺炎疫情相关热词开展的攻击行动。他们监测到一些黑客组织正在制造并大肆传播一系列电脑版病毒,这些病毒均带有“冠状病毒”、“疫情”、“武汉”等热门字样的,这些病毒可导致电脑声音被窃听,文件被窃取,一些版本的病毒还会删除操作系统核心文件导致无法开机。目前,该系列病毒正通过社交网络悄然蔓延、肆意传播。

奇安信网络安全工程师详细介绍了三类具有典型意义的“新型冠状病毒”:

“新冠病毒”一:远程控制 窃取文件

网络安全工程师分析发现,该系列中一款被黑客组织命名为“冠状病毒”的电脑病毒,释放并启动了正规的商业远程控制软件TeamViewer,因此躲避了市面上绝大多数杀毒软件的查杀。通过获取窗口的账号和口令,发送到黑客服务器,从而达成远程控制的目的。

该病毒完全继承了TeamViewer强大的远程控制能力。该病毒可突破绝大多数防火墙到达内部网络,可在后台悄悄控制键盘、鼠标、监视电脑屏幕、窃听电脑声音,观看视频以及发送电脑上的任意文件,甚至可实现远程开关机。

“新冠病毒”二:删除文件 电脑变砖

除了常规网络攻击,该系列病毒中还有一些会发动更加恶劣的攻击行为。比如一款名为“冠状病毒.exe”的可执行文件,启动之后其会删除所有注册表,以及C、D盘文件,这将导致电脑无法开机,重要数据丢失。

“新冠病毒”三:黑产不休 变招作祟

“除此之外,在我们监控的黑产团伙‘金X狗’中也发现了利用新冠肺炎作为诱饵的样本”,奇安信威胁情报中心负责人汪列军介绍,此前奇安信威胁情报中心独家披露的零零狗黑客团伙也参与了此次攻击行动。经过分析,类似攻击手段曾被用在利用裸贷照片病毒的攻击活动。

通过热点事件、热门词汇制造“诱饵”,并以此发起攻击是黑客组织的惯用伎俩。奇安信CERT的安全团队在监测中发现,社交网络成为该病毒传播的主要渠道,该黑产团伙使用的病毒会伪装成“冠状病毒”、“逃离武汉”“双重预防机制”、“新型冠状病毒预防通知”等诱饵词汇,利用人们高度关注、渴求获得相关信息的心理,诱导电脑用户下载并将其打开。

目前,奇安信全系产品包括天眼、NGSOC/态势感知、智慧防火墙等均已基于威胁情报支持对相关攻击的检测,天擎终端安全产品支持对此类威胁的直接查杀。

汪列军指出,这个春节假期,为了防控疫情蔓延,全国各地均采取了劝阻公众出行、走访、聚会、旅游等易导致人群聚集的活动,绝大多数人员长时间在家驻留,直接引发手机、电脑的使用率大大提升,邮件、社交媒体或将继续成为高频的攻击途径。汪列军建议,为了用户的安全,收到带有高频词汇的exe,csr等可执行文件,未知来源的带宏docx、rtf、doc等文档,zip、rar等格式的压缩包内嵌不明文件时,切勿双击启动。

据悉,网络安全企业与黑客之间的较量也在这场抗击疫情的战役中同步展开,奇安信集团日前发起倡议书,奇安信全体员工已经进入了战时状态,要求员工一切工作以疫情防控为第一优先。

以下为疑似该电脑病毒的部分列表,收到后切勿点击:

深圳发现今年首例寨卡病例,该旅客从柬埔寨归国!.exe

今晚菲出现购口罩狂潮,商店门口围满了人.exe

新型冠状肺炎袭击菲律宾,已确诊病例七人.com

帕塞带孩子女性疑似新型病毒感染被当街暴打.exe

逃离武汉.exe

新型冠状病毒肺炎病例全国已5名患者死亡;警惕!!.exe

冠状病毒.exe

新型冠状病毒预防通知.exe

双重预防机制.scr

新型冠状病毒感染的肺炎防控工作指挥部令.exe

新型冠状病毒肺炎.exe

疫情防控投入.exe

新型冠状病毒预防通知.exe

特别提醒:本网内容转载自其他媒体,目的在于传递更多信息,并不代表本网赞同其观点。其原创性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容、文字的真实性、完整性、及时性本站不作任何保证或承诺,并请自行核实相关内容。本站不承担此类作品侵权行为的直接责任及连带责任。如若本网有任何内容侵犯您的权益,请及时联系我们,本站将会在24小时内处理完毕。

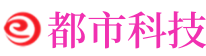

百度App联合人民

百度App联合人民 摩托罗拉Moto G S

摩托罗拉Moto G S 苹果iPhone 12机

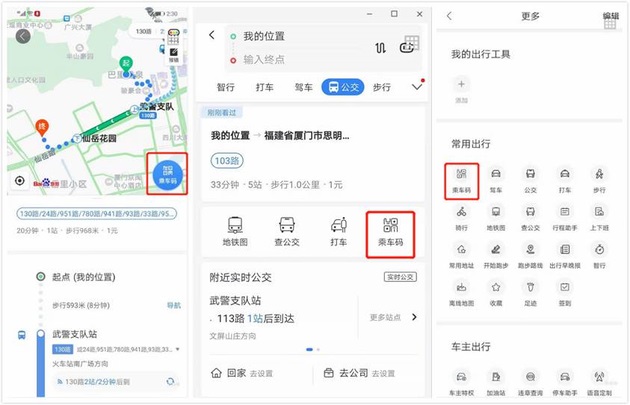

苹果iPhone 12机 三星Galaxy A51 5

三星Galaxy A51 5 外媒:小米10 Pro确

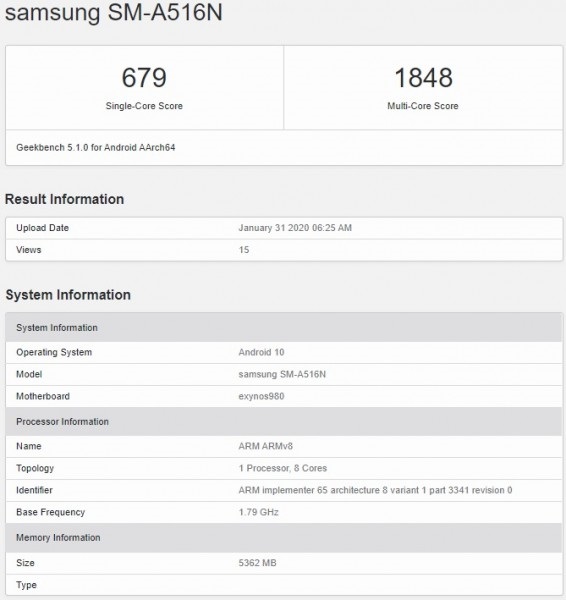

外媒:小米10 Pro确 OPPO Find X2再曝

OPPO Find X2再曝 还在因为假货烦恼

还在因为假货烦恼 苏宁年度表彰大会

苏宁年度表彰大会 爱奇艺自制剧《北

爱奇艺自制剧《北 携顶尖技术深入抗

携顶尖技术深入抗 360互助将新型肺

360互助将新型肺 “百度热搜”下的

“百度热搜”下的 快来查查你的行程

快来查查你的行程 春暖花开会有时

春暖花开会有时  百度、阿里云免费

百度、阿里云免费 联通在线沃阅读好

联通在线沃阅读好