去年12月在全球范围大范围爆发的“商贸信”病毒近日再度出现活跃迹象。腾讯御见威胁情报中心监测发现,不法黑客精心设计利用office漏洞进行攻击的诱饵文档,并伪装成“商贸信”邮件在外贸行业大量传播。企业一旦不慎中招,就会导致机密信息被窃取,造成的损失难以估量。

最新的拦截数据显示,每天定向投放到中国进出口企业的攻击邮件有数千封之多,且受“商贸信”邮件攻击的对象主要为中国的电子科技、外贸、远洋运输企业。腾讯企业安全技术专家提醒相关企业用户,务必警惕来历不明的邮件,并及时修复系统和Office相关漏洞,可使用腾讯企业安全终端管理系统“御点”防御此类病毒、漏洞攻击。

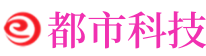

(腾讯御点实时拦截“商贸信”病毒攻击)

监测发现,不法黑客将发件人伪装成专业从事国际运送业务的知名企业客服人员,并搭配极具说服力的正文内容,诱导收到邮件的业务人员下载查阅附件。一旦用户不慎点开邮件附件文档,就会触发Office公式编辑器漏洞CVE-2017-11882,文档内嵌的恶意代码会自动下载Loki Bot木马程序并运行,造成用户电脑中机密信息泄露。

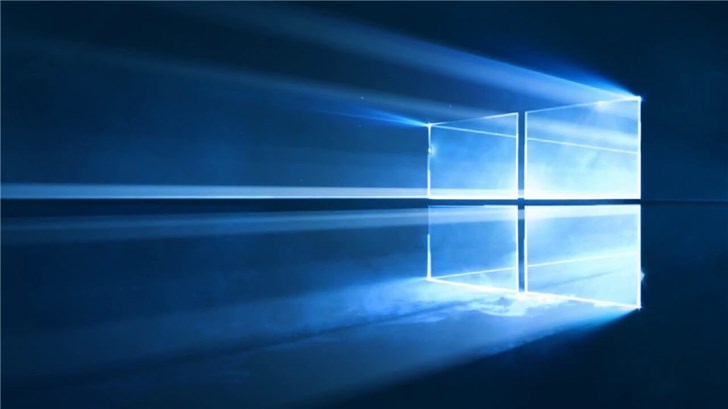

(攻击者精心设计利用漏洞攻击的诱饵文档)

Loki Bot木马程序搜集的敏感信息包括浏览器记录的用户名密码、FTP/VNC客户端用户名密码、邮箱客户端用户名及密码、多个密码管理工具记录的信息,以及桌面截图等,并发送到黑客控制的服务器上。腾讯御见威胁情报中心安全技术专家已锁定该木马程序的来源为阿联酋沙迦一家国际建筑设计公司的网站(internationalcon.com),推测该公司网站已被黑客入侵。

腾讯安全《2017年度互联网安全报告》预测,2018年针对特定人群和企业的攻击将是网络钓鱼攻击的一大趋势。由于针对目标群体针对性地编造钓鱼邮件,可以最大限度地提升攻击成功率,近年来进出口行业已俨然成为钓鱼邮件攻击的“重灾区”。

“商贸信”病毒在2017年12月第一次爆发时就“来势汹汹”。不法黑客在两天时间内向全球150万外贸从业者发送了钓鱼邮件,受攻击者主要集中在美国和我国的台湾、珠三角、长三角等外贸行业相对发达的地区。本次“商贸信”病毒卷土重来,虽在影响范围和强度上不及上次,但同样不可放松警惕。

目前,针对进出口行业的“商贸信”病毒仍在持续肆虐中。腾讯企业安全技术专家建议相关企业用户,务必更加重视信息安全风险,全面提升全体员工的网络安全意识,谨慎点开来历不明的邮件附件;企业网管可对局域网内所有计算机做安全漏洞扫描,及时修复已知安全漏洞;推荐使用腾讯“御界”等企业安全管理软件,增强企业安全保障,提高安全管理效率。

对于电子邮件往来这类企业日常中较为薄弱的安全环节,腾讯“御界”防APT邮件网关通过对邮件多维度信息的综合分析,可以迅速识别APT攻击邮件、钓鱼邮件、病毒木马附件等网络威胁,有效抵御最新的邮件攻击,保护企业免受数据及财产损失。

声明:本文仅为传递更多网络信息,不代表本站观点和意见,仅供参考了解,更不能作为投资使用依据。

用肩膀守护“最后

用肩膀守护“最后 手机壁纸分享:你想

手机壁纸分享:你想 设计理念超前!MAX

设计理念超前!MAX 云天励飞首席科学

云天励飞首席科学 估值200亿荣登独

估值200亿荣登独 网络安全 意识为

网络安全 意识为 ALB专访好丽友法

ALB专访好丽友法 ISC 2020 信创安

ISC 2020 信创安 谷歌 Chrome 浏览

谷歌 Chrome 浏览 驱动人生 神操作

驱动人生 神操作 鱼塘软件|电商“

鱼塘软件|电商“ 消息称 NVIDIA 定

消息称 NVIDIA 定 “大招”傍身,作业

“大招”傍身,作业 金山办公赋能广西

金山办公赋能广西 软件业迎政策东风

软件业迎政策东风