受比特币暴涨影响,各类数字虚拟币市值均有大幅增长。而虚拟货币繁荣背后,黑色数字产业链却早已将方向转向“挖矿”领域,挖矿木马仍是企业服务器被攻陷后植入的主要木马类型。

近日,腾讯安全威胁情报中心态势感知系统提供的数据结果显示,针对云主机的挖矿木马样本量明显上涨,挖矿团伙控制的IP、Domain广度以及云上挖矿威胁数量也有较大程度上涨,挖矿木马整体呈现成倍增长趋势,给企业用户云主机安全带来严重威胁。

虚拟币暴涨背后 新老挖矿家族合力加大攻击力度

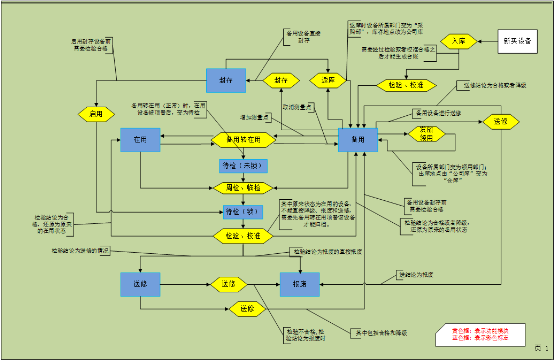

受利益驱使,挖矿木马视更多企业用户为攻击目标。从腾讯安全威胁情报中心态势感知系统提供的数据可以看出,老牌挖矿家族目前十分活跃,并且会针对云主机的系统和应用部署特性开发新的攻击代码。较为典型的就是SystemdMiner、H2Miner两个挖矿团伙组合利用PostgreSQL的未授权访问漏洞以及PostgreSQL提权代码执行漏洞攻击云服务器。这意味着,存在漏洞的服务器可能同时被多个挖矿木马团伙扫描入侵,如果不同挖矿木马火力全开同时挖矿,服务器就有彻底瘫痪的风险。

与此同时,新的挖矿团伙同样层出不穷。其中,挖矿家族z0Miner在2020年11月2日被发现利用Weblogic未授权命令执行漏洞进行攻击,当次攻击是在Weblogic官方发布安全公告(2020.10.21)之后的15天之内发起,这也从侧面反映出挖矿木马团伙对于新漏洞武器的快速响应。

以上挖矿行为归根结底是由于部分主机未对系统进行合理的访问策略控制,导致其存在较多的安全缺陷,不法黑客团伙趁机大规模入侵服务器并植入挖矿木马,再利用被控主机系统的计算资源挖矿数字加密货币获利。

攻击手段再升级 僵尸网络助长挖矿木马蔓延之势

在以往的认知当中,清除恶意软件就意味着主机安全威胁的消失。但今天的僵尸网络不同于此,它由主机之外的组件组成,对它来说,消除恶意软件和修复被感染的机器并不会令其被完全清除。一个僵尸网络可以有多个恶意软件家族,且多个恶意软件家族可以是不同僵尸网络的成员。因此,当僵尸网络也加入挖矿阵营,企业用户面临的安全风险也随之加大。

同时,经过长期演变,挖矿木马团伙的“挖矿”手段也越发成熟。腾讯主机安全系统就曾经检测到Prometei僵尸网络和TeamTNT挖矿木马针对云服务器的攻击,其中TeamTNT挖矿木马已经完成了变种更新,而Prometei僵尸网络变种则是针对Linux系统进行攻击,通过SSH弱口令爆破登陆服务器,之后安装僵尸木马uplugplay控制云主机并根据C2指令启动挖矿程序。新变种对数据回传和横向移动的模块代码进行升级优化,表明黑产团伙正在继续改进木马功能模块,有危害扩大迹象。

挖矿木马作为目前主机面临的最普遍威胁之一,是检验企业安全防御机制、环境和技术能力水平的关键。如何有效应对此类安全威胁,并在此过程中促进企业网络安全能力提升,应成为企业安全管理人员与网络安全厂商的共同目标。

安全对抗加剧 阻断源头是根本

挖矿木马成倍增长,高危漏洞频繁爆出,当前安全形势不容轻视。随着安全对抗不断升级,网络攻击将进一步加剧,特别是企业的业务上云会导致攻击面增加,使得安全环境更加复杂。为此,腾讯安全专家提醒企业提高对网络攻击的重视程度,加大对挖矿木马的防护力度,构建更为牢固的信息安全防线。

腾讯安全专家建议,对于Linux服务器SSH、Windows SQL Server等主机访问入口设置高强度的登录密码;对于Redis、Hadoop Yarn、Docker、XXL-JOB、Postgres等应用增加授权验证,对访问对象进行控制;如果服务器部署了Weblogic、Apache Struts、Apache Flink、ThinkPHP等经常曝出安全漏洞的服务器组件,应密切关注相应组件官方网站和各大安全厂商发布的安全公告,根据提示及时修复相关漏洞,将相关组件升级到最新版本。

同时,腾讯安全还针对当前安全形势打造了一系列解决方案。腾讯主机安全系统和云防火墙(CFW)都支持查杀相关流行挖矿木马程序及其利用的RCE漏洞、未授权访问漏洞、弱口令爆破攻击检测,能够提供云上终端的防毒杀毒、防入侵、漏洞管理、基线管理等;腾讯云安全运营中心能够为客户提供漏洞情报、威胁发现、事件处置、基线合规、及泄漏监测、风险可视等能力。企业可以通过部署相应安全产品阻断挖矿木马攻击,提升安全防御能力。

特别提醒:本网内容转载自其他媒体,目的在于传递更多信息,并不代表本网赞同其观点。其原创性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容、文字的真实性、完整性、及时性本站不作任何保证或承诺,并请自行核实相关内容。本站不承担此类作品侵权行为的直接责任及连带责任。如若本网有任何内容侵犯您的权益,请及时联系我们,本站将会在24小时内处理完毕。

Android 12“App

Android 12“App  技嘉发布 RTX 306

技嘉发布 RTX 306 供应链爆料:苹果 i

供应链爆料:苹果 i 3226 元起,苹果 iP

3226 元起,苹果 iP 一加与OPPO研发部

一加与OPPO研发部 Note 21 没了,最新

Note 21 没了,最新 苹果 iPad Mini 6

苹果 iPad Mini 6 Mozilla:安卓版 Fi

Mozilla:安卓版 Fi 构建产业发展新格

构建产业发展新格 旷视科技入选2020

旷视科技入选2020 黑芝麻智能与亚太

黑芝麻智能与亚太 比特币暴涨引发挖

比特币暴涨引发挖 价格感人卖爆?三星

价格感人卖爆?三星 2021辽宁卫视春晚

2021辽宁卫视春晚 新春送礼有里有面

新春送礼有里有面 行而不辍,载誉而归

行而不辍,载誉而归