“吾恐季孙之忧,不在颛臾,而在萧墙之内也。” 2500年前孔子的这句话,今天依然适用。

近日,微盟集团发布公告称:因SaaS业务数据遭到一名员工“人为破坏”,导致系统故障。目前,微盟生产环境及数据被严重破坏,约300万个平台商家的小程序全部宕机,其中不乏知名公司及品牌。受此事件影响,该公司26日、27日、28日股票分大跌8%、4%和12.2%,仅仅3天市值就蒸发25亿港元以上。

一个内部技术人员,让一家上市公司的系统全线崩盘,不仅导致公司和商户损失惨重,更损害了广大投资者和股民利益。某央企运维总经理向媒体表示:“微盟删库事件影响巨大,有可能是一个标志性、拐点性的事件。该事件从架构安全、员工行为、内外部风险、IT运维数据管控机制和制约环节等等方面都暴露出巨大问题,再一次拉响了内部风险的警报。”

对于每一位企业CIO、CSO而言,除了汲取教训,最紧迫的任务,是思考如何避免此类事故的发生。

“删库跑路”事件并非偶然

在IT行业中,有句程序员发泄工作压力的“口头禅”,叫做“删库跑路”。虽然此类事件发生不多,但微盟员工删库事件并非首次,也不会是最后一次。

一位备注信息为“北京云纵信息技术有限公司CTO”的用户@郑昀提供了一些案例:

2018年9月,顺丰科技运维高级工程师邓某误删生产数据库,致公司运营监控系统瞬间崩溃,重要功能无法使用并持续约10个小时。最后,该工程师被辞退。

北京一软件工程师徐某离职后因公司未能如期结清工资,便利用其在所设计的网站中安插的后门文件将网站源代码全部删除。2017年,徐某破坏计算机信息系统罪成立,获刑五年。

还有某科技公司的技术总监邱某,远程登录公司在阿里云的数据库,删除了数据库上的一些关键索引和部分表格,造成公司经济损失。最终邱某被判处有期徒刑二年六个月,缓刑三年。

2015年5月,携程官方网站及APP曾大面积瘫痪,无法正常使用。事后携程说明原因,称经技术排查,确认此次事件是由于员工错误操作,删除了生产服务器上的执行代码导致。

在国外,内部员工对数据的恶意窃取事件也时有耳闻。去年9月,国外媒体最新披露的消息显示,“震网”病毒的初始感染是靠荷兰情报机构雇佣的内鬼操作完成的。荷兰特工上演“间谍行动”,潜入伊朗某核心国防组织,获取了伊朗从欧洲采购非法核计划设备活动的关键情报。

多起事件放在一起,不难发现都是企业为内部人员赋予了过度的信任所导致的种种恶果,信任已经是网络安全最大的漏洞。奇安信安全专家张泽洲这样表示,“超过85%的网络安全威胁来自于内部,对内部人的信任所造成的危害程度,远远超过黑客攻击和病毒造成的损失。只有解决好信任这个网络安全最大的漏洞,才能维护网络空间安全。”

零信任网络 近年来热度激增的安全概念

众所周知,传统的企业安全体系是建立在内外部网络边界的基础之上,假定了内网中的用户、设备和流量通常都是可信的。因此,在这种边界思维的指导下在企业内部网络中缺乏足够的安全访问控制,一旦被攻击者渗入,数据将会完全暴露,极易泄漏。尤其是在云计算、大数据、物联网、5G、人工智能等新技术推动下,企业网络安全边界日益模糊,传统边界安全防护措施几近失效,内部威胁导致的安全事件层出不穷,在此背景下“零信任”应运而生。

2013年,Forrester、Gartner等众多安全公司提出了“零信任网络”的概念,Forrester认为,当前以数据为中心的世界,威胁不仅仅来自于外部,需要采用"零信任"模型构建安全的网络。在"零信任"网络中,不再有可信的设备、接口和用户,所有的流量都是不可信任的。

2018年,零信任概念越来越火,网络巨头思科不惜斥资23.8亿元收购身份安全厂商DUO。并且那一年,奇安信提出了“安全从0开始”,把国内零信任的这股风也吹了起来。结合国内的政企客户实践,奇安信赋予了零信任架构四大关键能力:以身份为基石、业务安全访问、持续信任评估和动态访问控制,最终在访问主体和访问客体之间建立一种动态的信任关系,并基于信任关系赋予动态的访问权限。

再到2019年,RSAC上主打零信任的厂商就逐渐开始增多,大致有39家。而到了今年,RSAC上打着零信任标签的厂商就已经有91家之多,是去年的两倍以上,零信任也因此成为了RSAC2020热度增长最快的热词之一。

复盘微盟事件 “最小化权限”降低内部人员风险

我们知道,微盟这位核心运维人员,就是因为权限过大,导致其很容易对系统/数据造成破坏。微盟默认相信该员工不会在权限范围内做坏的事情,缺少对运维人员操作高危、敏感行为进行安全防护,才酿此大祸。

张泽洲表示,“如果按照零信任思路,应该是这样的机制:首先,基于用户身份默认分配一个满足正常办公的最小权限,其次,基于用户终端环境、访问行为进行多源分析,发现危险及时降低权限,最后,对敏感操作实施多人授权/二次授权机制。从而,保证用户的权限始终保持在满足开展业务的最小权限,减少因权限过大带来的安全风险。”

据介绍,“零信任”的核心是“从不信任,始终验证”,即假设网络始终存在外部威胁和内部威胁,仅仅通过网络位置来评估信任是不够的。默认情况下不应该信任网络内部或外部的任何人/设备/系统,而是基于认证和授权重构业务访问控制的信任基础。根据主体属性、客体属性、环境属性和持续的信任评估结果进行动态信任评估和访问授权,实现用户访问数据/资源“权限最小化原则”,从而降低微盟“删库跑路”事故的概率。

写到最后

“明枪易躲,暗箭难防”,谍战片、宫斗剧,无数剧情都传递一个事实:最信任的人,反而可能是最危险的,最可能产生致命一击的。所以有人说,人是最不可靠的,不管系统存在多少漏洞,人都是最大的漏洞,所谓的利用社会工程学的方法实施APT攻击,无非就是利用人性自身的漏洞。

“零信任”不是简单的产品和技术,更是一种贴合现实情况的先进安全架构理念。用一句不太贴切的话形容零信任体系:用人要疑,疑人要用。

特别提醒:本网内容转载自其他媒体,目的在于传递更多信息,并不代表本网赞同其观点。其原创性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容、文字的真实性、完整性、及时性本站不作任何保证或承诺,并请自行核实相关内容。本站不承担此类作品侵权行为的直接责任及连带责任。如若本网有任何内容侵犯您的权益,请及时联系我们,本站将会在24小时内处理完毕。

华为P40 Pro带壳

华为P40 Pro带壳 腾讯黑鲨游戏手机

腾讯黑鲨游戏手机 谷歌Pixel 4a真机

谷歌Pixel 4a真机 升而不同,全球首款

升而不同,全球首款 Redmi Note 9来了

Redmi Note 9来了 超级犹豫!黑鲨3配

超级犹豫!黑鲨3配 黑鲨3的散热并不

黑鲨3的散热并不 升而不同,全球首款

升而不同,全球首款 美颜相机为Angela

美颜相机为Angela 响应防疫,杰和GCR2

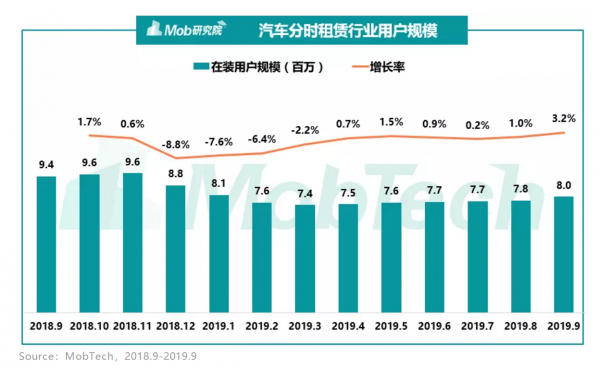

响应防疫,杰和GCR2 支付宝宣布启动“

支付宝宣布启动“ 东风风神高管快手

东风风神高管快手 深圳将建首个国家

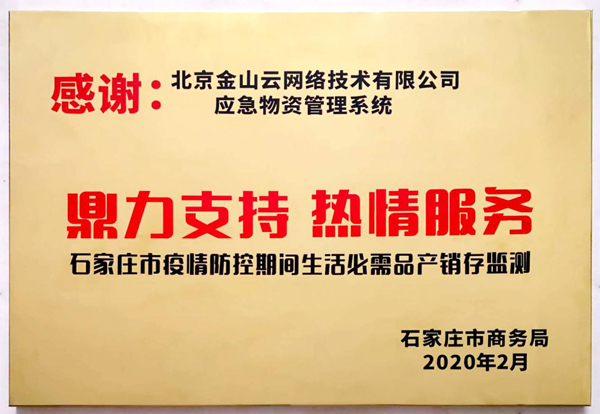

深圳将建首个国家 金山云应急物资管

金山云应急物资管 瓜子优信等或降薪

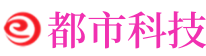

瓜子优信等或降薪 华为云与时间赛跑

华为云与时间赛跑