作为协作交流的重要平台,OA系统有效提高了员工的办公效率和企业的经济效益,成为企业数字化建设的代名词。但一旦OA系统遭受网络攻击,企业将可能面临不可估量的重创。

近日,360安全大脑监测到国内知名协同管理软件——致远OA网站出现挂马情况,不法攻击者疑似利用该OA系统曝出的GetShell漏洞实施入侵活动。

360安全大脑追踪发现,不法攻击者入侵后,会将该OA网站正常组件程序替换为门罗币挖矿病毒程序,进而利用网站服务器的高速运行能力挖矿,非法获取不正当利益。截止目前,攻击者挖取到的门罗币总价值超过10万人民币。

对此,360安全大脑已针对此类木马进行了全方位的查杀和拦截,特别提醒广大用户需提高警惕。

OA漏洞惨遭木马利用

企业网站惨变挖矿“机”

此次意外中招的致远OA系统是一款国内知名的协同管理软件,不仅拥有面向中小企业组织的A6+产品,面向中大型企业和集团性企业组织的A8+产品,还有专门面向政府组织及事业单位的G6产品。由于出众的运行能力,该OA系统网站服务器受到众多用户的青睐。

拥有了广泛的用户基础,就意味着将拥有不俗的经济效益,因此其也成为了不法攻击者眼中的“矿工”良选。

360安全大脑分析显示,目前攻击主要针对使用A6及A8产品的网站,在攻击流程上也基本一致。360安全大脑追踪数据显示,网站服务器中招后,基本会呈现四种情况,具体如下:

1. guest 账户会被激活。

2. 系统中会新增名为ServiceMains的服务,可通过任务管理器--服务选项卡查看。

3. A8Seeyon.exe(或A6Seeyon.exe)被替换为门罗币挖矿程序。

4. D:\Seeyon目录下存在ccc.exe,此程序是名为cpolar的内网穿透工具,入侵者通过此工具可以进行远程桌面连接。

截止目前,已有多家部署该OA系统的企业网站被控制,沦为不法攻击者非法获取利益的工具。如若网站出现上述四类程序,企业用户需及时前往OA官方网站下载修复补丁,同时下载安装360安全卫士进行木马查杀。

非法获利10万+门罗币

360安全大脑独家披露样本细节

从360安全大脑追踪到的样本细节来看,攻击者会将包含恶意程序的加密压缩包,伪装成png图片后,定向投放在已被攻陷网站,且为了防止链接失效,攻击者连续设置了6个备份链接,以保证中招率。

(攻击者连续设置备份链接详情)

值得注意的是,360安全大脑发现不法攻击者会通过读取注册表相关项的方式,判断系统安装的OA版本。如若发现是A8+产品,会执行A8Install流程;如果是A6+产品,则会执行A6Install流程,而当在注册表中搜索不到相关信息时,则进入ZDY流程执行。

(ZDY流程执行)

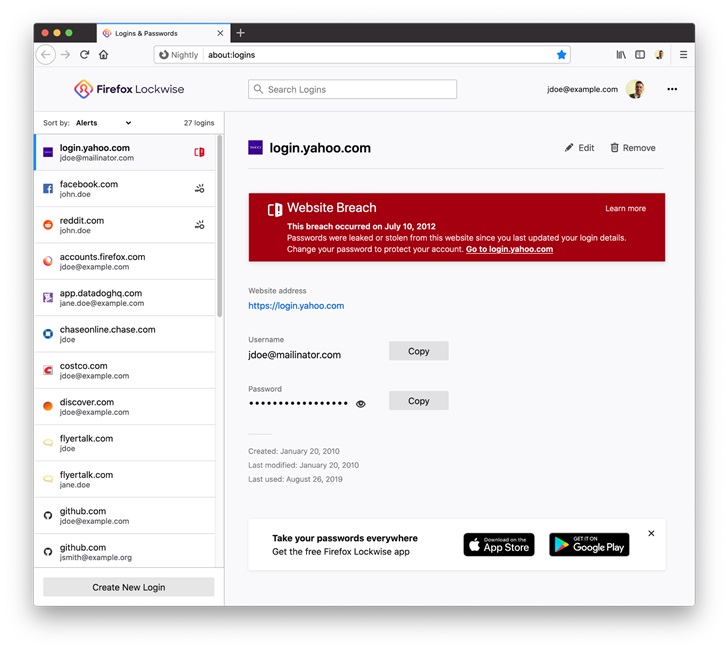

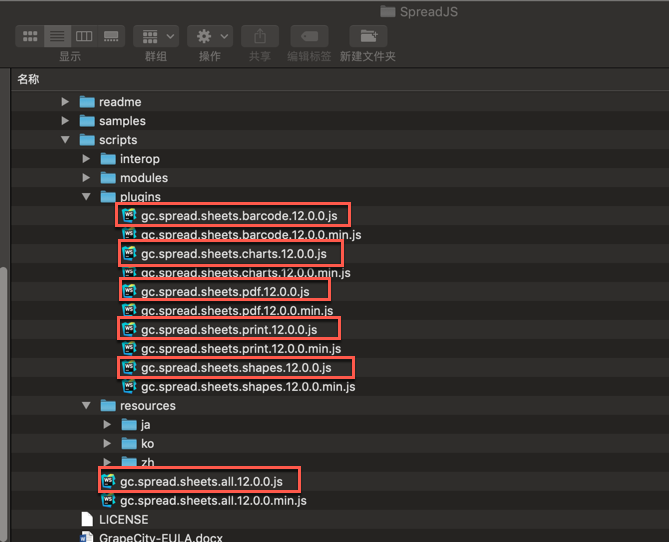

如上文所述,针对不同版本的OA系统,攻击流程基本一致,都是在文件解压后,删除原有文件,替换为恶意挖矿程序。360安全大脑数据显示,攻击者会根据OA版本选择不同的替换文件,其中A8+产品替换A8Seeyon.exe,A6+产品则替换为A6Seeyou.exe,至于无法判断版本的则会替换为A8Seeyon.exe。完成替换后,原本正常OA组件就会变成门罗币挖矿病毒程序xmrig-notls.exe,彻底沦为攻击者非法获利的工具。

样本分析过程中,360安全大脑发现攻击者为了迷惑网站管理员,还会将挖矿程序(System.tmp)注册为服务程序,并通过sc命令将其修改为极具迷惑性的服务描述。目前,360安全大脑发现针对该OA系统进行挖矿的钱包地址主要有2个,钱包地址具体如下:

从上图左边曲线也可以看出,挖矿程序的算力正在持续攀升,也就意味着被攻破网站数量正在攀升,越来越多的网站不知不觉间,已被卷入不法攻击者的挖矿大业中。对追踪到的钱包账户进行关联分析后,360安全大脑发现多个相关账户,所有账号内的门罗币总市值超10万元。

在发现此次OA网站挂马事件的第一时间,360安全大脑便对此类木马展开持续追踪,目前已可有效进行拦截查杀。值得一提的是,近几年来,意外遭受网络侵袭的OA系统其实并非少数,为避免类似威胁态势继续蔓延,360安全大脑给出如下安全建议:

1、前往weishi.360.cn,下载安装360安全卫士,对此类木马进行有效查杀;

2、定期检测系统和软件中的安全漏洞,及时打上补丁;

3、对于杀毒软件报毒的程序,不要轻易添加信任或退出杀软运行;

4、提高安全意识,建议从正规渠道下载软件,如官方网站或360软件管家等。

特别提醒:本网内容转载自其他媒体,目的在于传递更多信息,并不代表本网赞同其观点。其原创性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容、文字的真实性、完整性、及时性本站不作任何保证或承诺,并请自行核实相关内容。本站不承担此类作品侵权行为的直接责任及连带责任。如若本网有任何内容侵犯您的权益,请及时联系我们,本站将会在24小时内处理完毕。

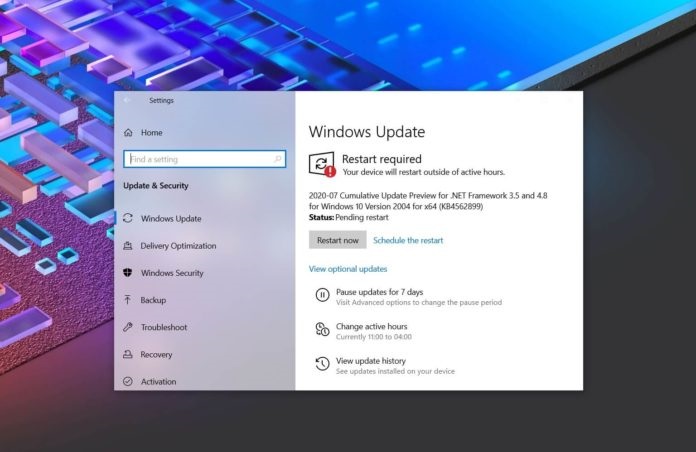

微星推出 360Hz

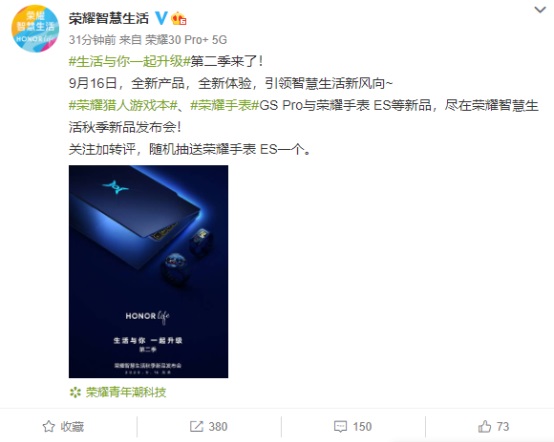

微星推出 360Hz  荣耀猎人游戏本将

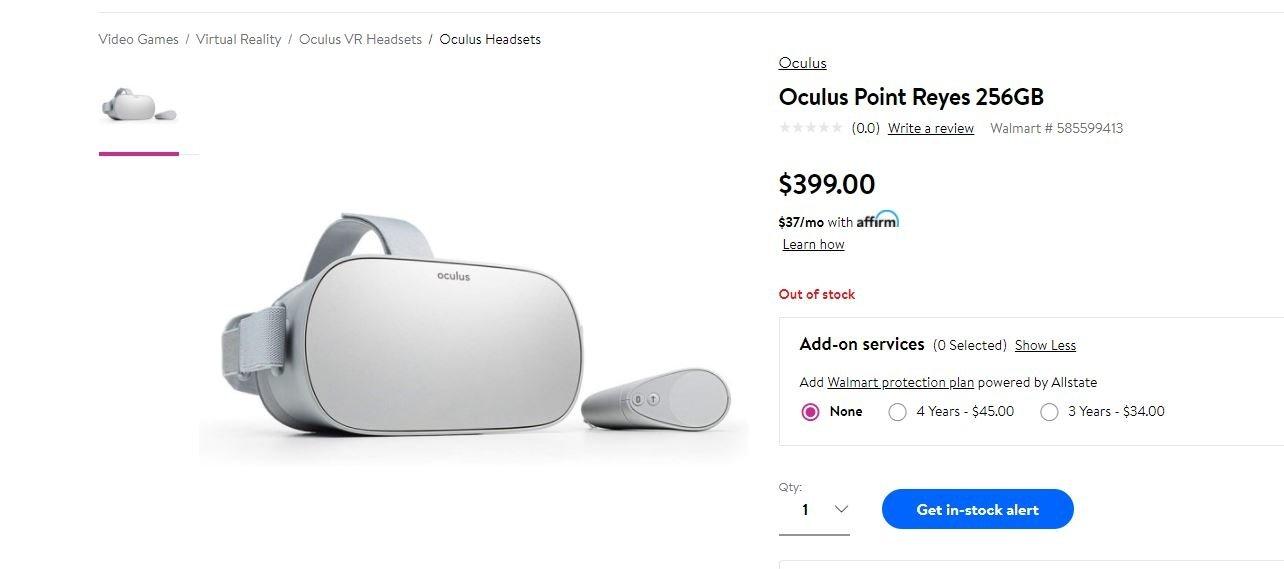

荣耀猎人游戏本将 VR 头显 Oculus Q

VR 头显 Oculus Q 小新 Air 15 锐龙

小新 Air 15 锐龙 降噪升级!华为全新

降噪升级!华为全新 未来科技抢先体验

未来科技抢先体验 微星推出 Modern

微星推出 Modern  不足1KG的重量 华

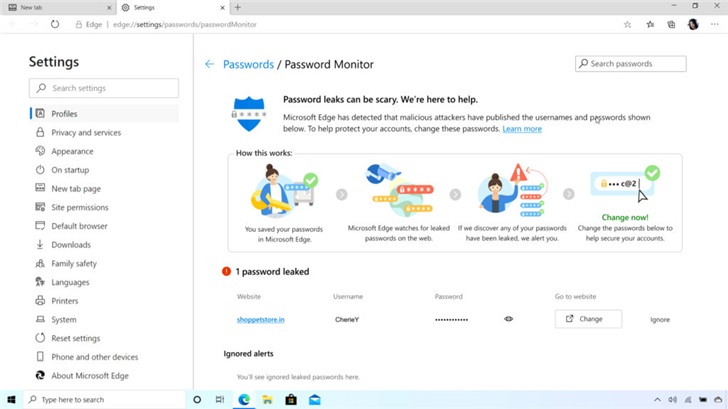

不足1KG的重量 华 怕孩子上网看见不

怕孩子上网看见不 谷歌 Chrome 浏览

谷歌 Chrome 浏览 驱动人生 神操作

驱动人生 神操作 鱼塘软件|电商“

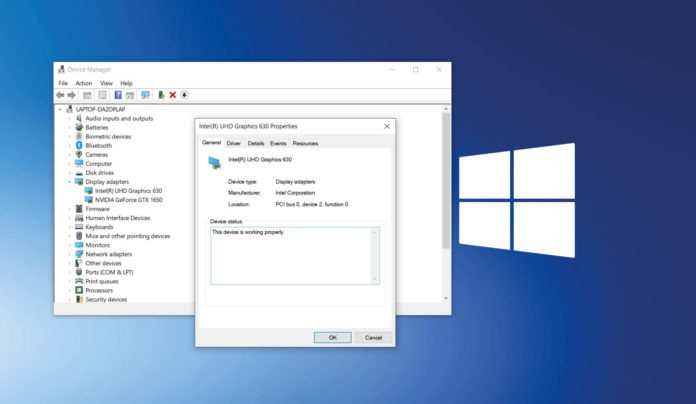

鱼塘软件|电商“ Win10 设备管理器

Win10 设备管理器 消息称 NVIDIA 定

消息称 NVIDIA 定 “大招”傍身,作业

“大招”傍身,作业