近期,360安全团队的安全专家发现一款名为“爱马仕”的勒索病毒又一次开始在国内传播。这次的勒索病毒主要的攻击目标是Windows服务器,且此勒索病毒超过九成是通过远程桌面传播的。最让人头痛的一点是,该勒索病毒除了不加密exe、dll、ini、lnk几种类型的文件外,其余的类型的文件它都会加密。

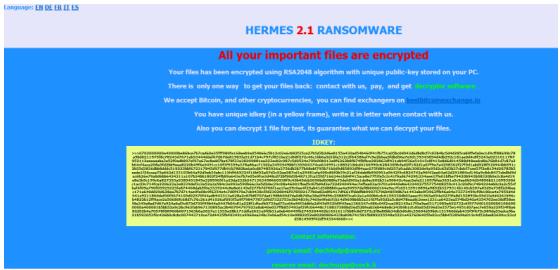

图1:敲诈提示信息

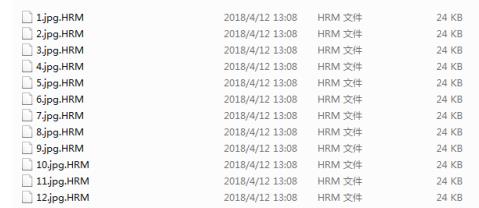

文件被“爱马仕”勒索病毒加密后,被加密的文件名后缀会变为.HRM,并且会收到来自敲诈者的提示信息,向用户索要0.8个比特币作为赎金,按发稿时汇率换算,相当于人民币32000元。此次勒索病毒独特的后缀和昂贵的赎金也是其取名为“爱马仕”的原因。

图2:被加密后的文件

“挑剔的”勒索病毒

此次的勒索病毒会先检测中招者磁盘的剩余量,如果获取磁盘剩余量失败或者是磁盘的容量不足4G,勒索病毒就会停止工作。若磁盘空间充足,则会通过动态获取的方法加载后续操作所需要的函数,以此来躲避杀毒软件的静态查杀。

其次,此次勒索病毒会检测当前操作系统的语言,若发现系统语言是俄语、乌克兰语或白罗斯语则不会继续加密。曾经名噪一时的Locky家族勒索病毒的代码中,也有类似的判断逻辑,我们有理由相信这是一种病毒作者对泛俄语地区用户的保护,也可能是对这些地区的栽赃抹黑。

文件加密过程:

该勒索病毒会在本地生成两个文件:

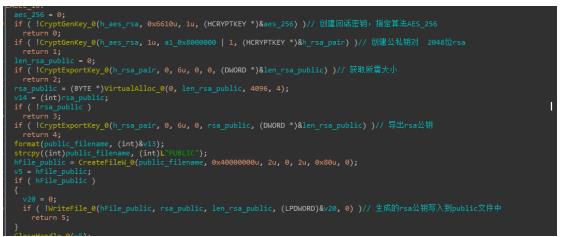

1. PUBLIC为病毒在本地生成的RSA密钥对中的公钥部分

图3:RSA公钥写入PUBLIC文件

2. UNIQUE_ID_DO_NOT_REMOVE则分为两部分,其第一部分是用256位的AES密钥去加密2048位的RSA的私钥,而第二部分是用病毒中硬编码的RSA公钥去加密AES密钥。

图4:生成UNIQUE_ID_DO_NOT_REMOVE文件

完成后,病毒会将刚刚生成的PUBLIC文件中的RSA公钥读取出来,在稍后进行的文件加密操作中,用于对加密密钥的再加密工作。所有加密工作完成后,病毒还会进行一些其他的善后工作。首先是删除卷影副卷,以及删除后缀名为.vhd、.bak、.bac、.bkf、.wbcat以及文件名包含backup字符串类型的文件——因为这些文件都可能是备份文件。之后,并对会再次检测桌面目录中是否有生成敲诈信息,如果没有就生成一份敲诈信息。确认敲诈信息存在后,病毒会将这份桌面上的 DECRYPT_INFORMATION.html敲诈信息文件直接运行起来。最后删除病毒自己。

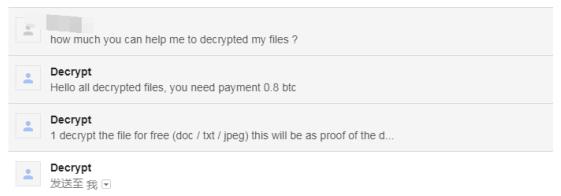

勒索病毒读取并解密自身资源,释放勒索信息,然后从自身资源中获取勒索邮箱地址。邮箱地址有两个:一个是dechhelp#airmail.cc,另一个是dechsupp#cock.lio。其中后者为备用邮箱。勒索者会通过邮箱向受害者索要赎金。

图5:与黑客邮件回话内容

在线服务器一直以来都是黑客们最常攻击的目标,而勒索病毒为这种攻击提供了一个新的变现渠道。一般来说,服务器上的数据比普通PC端的更具价值,中了勒索病毒以后也更愿意交付赎金,对于疏于防护服务器的中小企业来说是个不小的威胁。因此360安全专家提醒广大用户在开启远程桌面时要尽可能避免使用默认的用户名和使用复杂的口令,严格控制账户权限,定期更换口令,并且尽早安装360安全卫士进行防护。

声明:本文仅为传递更多网络信息,不代表本站观点和意见,仅供参考了解,更不能作为投资使用依据。

用肩膀守护“最后

用肩膀守护“最后 手机壁纸分享:你想

手机壁纸分享:你想 设计理念超前!MAX

设计理念超前!MAX 云天励飞首席科学

云天励飞首席科学 估值200亿荣登独

估值200亿荣登独 网络安全 意识为

网络安全 意识为 ALB专访好丽友法

ALB专访好丽友法 ISC 2020 信创安

ISC 2020 信创安 谷歌 Chrome 浏览

谷歌 Chrome 浏览 驱动人生 神操作

驱动人生 神操作 鱼塘软件|电商“

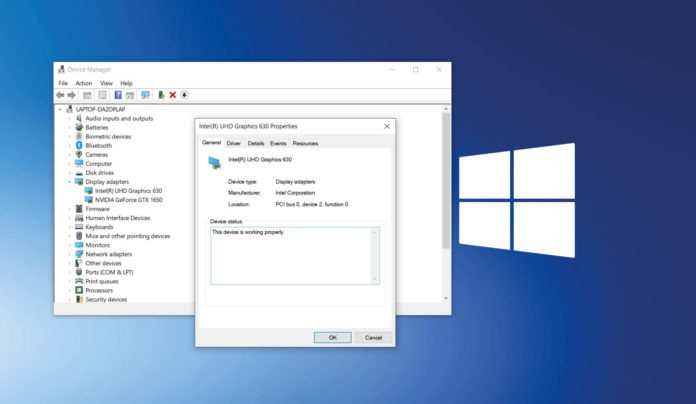

鱼塘软件|电商“ Win10 设备管理器

Win10 设备管理器 消息称 NVIDIA 定

消息称 NVIDIA 定 “大招”傍身,作业

“大招”傍身,作业 金山办公赋能广西

金山办公赋能广西 软件业迎政策东风

软件业迎政策东风