近日,微软发布一例远程执行代码漏洞(CVE-2019-1367)漏洞修复补丁,攻击者可利用网页挂马和邮件进行攻击,得手后获取用户权限,控制大量系统,造成严重影响。腾讯安全团队自该漏洞安全公告发布之后,第一时间发布预警,迅速升级腾讯电脑管家及腾讯御点漏洞库,并率先推出漏洞检测和修复工具,保障用户免受漏洞威胁。

在腾讯安全捕获的最新攻击样本中,不法黑客通过发送带有伪装性的电子邮件,吸引用户点击,一旦用户不慎打开恶意文档,电脑就会被黑客远程控制。用户电脑安装的较多软件会内置网页资源,若这些组件被黑客攻击植入漏洞攻击代码,当用户电脑开机时,无须任何操作就可能被安装病毒木马。安全研究人员判断该漏洞的危害等级为“严重”。

值得一提的是,该漏洞主要影响IE 9、IE10 、IE11版本,Windows专业版、Windows家庭版、Windows Server系统都会受此漏洞影响,使用这些操作系统的用户,往往是政府机构、科研机构及大型企业等。

目前,已发现韩国专业APT组织Darkhotel曾利用CVE-2019-1367漏洞进行野外攻击实例。通过对攻击样本进行分析,腾讯安全技术专家认为,该漏洞的相关代码已通过网络扩散,被黑灰产业利用的可能性正在增加。不法黑客可利用该漏洞发送网络钓鱼攻击,还能通过邮件分发勒索软件和其他恶意内容。

面对复杂的网络安全环境,主动修复漏洞非常重要。目前,腾讯安全已连出多个“大招”,

率先推出漏洞检测和修复工具,用实际行动守卫用户网络安全。

(图:腾讯安全推出漏洞修复工具)

漏洞修复工具下载地址:

http://dlied6.qq.com/invc/xfspeed/qqpcmgr/other/IERmtVulFixv1.exe

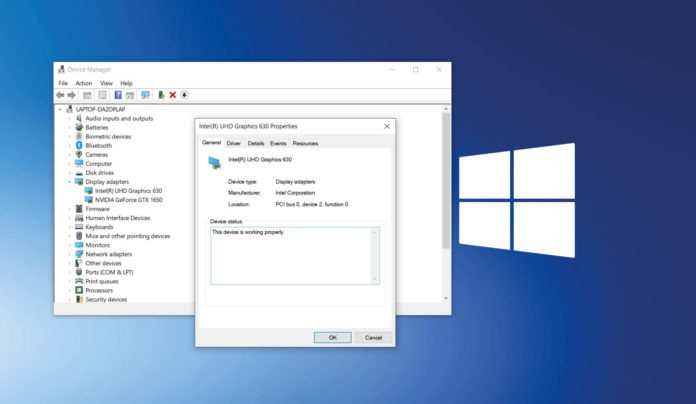

(图:腾讯电脑管家、腾讯御点可检测并修复该漏洞)

此外,个人用户可使用Windows Update或启动腾讯电脑管家、腾讯御点终端安全管理系统,扫描并修复该漏洞。同时,建议企业用户尽快部署御界高级威胁检测系统,有效保护企业的网络信息安全。

特别提醒:本网内容转载自其他媒体,目的在于传递更多信息,并不代表本网赞同其观点。其原创性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容、文字的真实性、完整性、及时性本站不作任何保证或承诺,并请自行核实相关内容。本站不承担此类作品侵权行为的直接责任及连带责任。如若本网有任何内容侵犯您的权益,请及时联系我们,本站将会在24小时内处理完毕。

用肩膀守护“最后

用肩膀守护“最后 手机壁纸分享:你想

手机壁纸分享:你想 设计理念超前!MAX

设计理念超前!MAX 云天励飞首席科学

云天励飞首席科学 估值200亿荣登独

估值200亿荣登独 网络安全 意识为

网络安全 意识为 ALB专访好丽友法

ALB专访好丽友法 ISC 2020 信创安

ISC 2020 信创安 驱动人生 神操作

驱动人生 神操作 鱼塘软件|电商“

鱼塘软件|电商“ Win10 设备管理器

Win10 设备管理器 消息称 NVIDIA 定

消息称 NVIDIA 定 “大招”傍身,作业

“大招”傍身,作业 金山办公赋能广西

金山办公赋能广西 软件业迎政策东风

软件业迎政策东风