9月11日,腾讯全球数字生态大会5G专场在云端举办。会上,腾讯安全科恩实验室专家研究员&5G专家Marco Grassi发表了以《5G时代,保护百亿终端设备安全》为主题的演讲。Marco Grassi在演讲中重点强调了终端设备规模化应用于5G网络带来的安全问题,并公布了腾讯安全科恩实验室最新研发成果——物联网安全检测工具IoTSeC,他介绍表示,IoTSeC可自动化分析扫描设备固件来发现安全漏洞。

相对于4G网络,5G凭借高达100倍的数据传输速度,以及庞大的网络容量,可为海量设备提供高度、低延时的服务。随着技术应用的不断加快,5G给人们带来的便利的同时,在各个应用场景的网络安全风险也在日益凸显。云端会议上,Marco Grassi在专场现场通过无线接口远程攻克了一台5G手机,并在手机内部实现任意代码执行。Marco Grassi表示,设备攻克之后,攻击者可以进行更多恶意操作,利用安全漏洞进行攻击。

面对海量设备数据的安全漏洞问题,Marco Grassi公布了腾讯安全科恩实验室的最新研究成果——物联网安全检测工具IoTSeC,其可用于分析和扫描设备固件的安全漏洞,并输出高可行性的检测报告,便于用户查找和定位设备安全漏洞,从而达到将漏洞修复或移除的目的。

以下为 Marco Grassi 演讲全文:

大家好,欢迎各位来参加我的讲座。我是腾讯安全科恩实验室的专家安全研究员/5G专家Marco Grassi。今天我会与各位聊聊5G安全的话题,为什么5G安全是极其重要的?并向各位展示我们在科恩实验室里所做的最新的相关安全研究成果。

简单介绍一下我自己。我叫Marco,来自意大利。目前我在上海的腾讯科恩实验室工作。我的主要研究内容集中在移动网络、虚拟化以及固件分析领域。在这之前,我主要做过iOS/Android以及macOS相关的安全研究工作。我和我的朋友@qwertyoruiop曾今发布过yalu102,一个针对iOS 10.2的越狱。在科恩实验室期间,我⼀共参加并获得四次Pwn2Own比赛的奖项。另外,我还多次在Black Hat USA以及DEF CON上展示过我自己以及科恩实验室的研究成果。

这是我今天演讲的大纲,首先我会对5G和5G安全做一个简短的背景介绍,并介绍为何当下5G安全变得格外重要。然后我会介绍科恩实验室在5G领域与移动网络领域的相关工作,展示我们研发的物联网安全检测工具IoTSec系统以及其在安全领域所发挥的作用。最后我以我们在5G安全领域的一个最新研究成果来结束今天的议题,我会展示如何在用户无感知的情况下,远程攻击并控制一台5G手机。让我们开始。

因为前面的演讲已经介绍过相关的概念,让我在这里再简单地介绍一下5G。

5G是一个相对比较新的技术概念,我们可以认为它是终端消费者所能接触到最新的通信技术变革。相比较于前代移动网络, 5G可以提供最高100倍的数据传输速度,从而满足终端用户的多媒体数据传输需求。5G另一个极为重要的特性是其庞大的网络容量, 5G网络可以接入海量的设备并为这些设备提供服务,这对于当下广泛部署的物联网设备而言极其关键,因为物联网设备的数量将远超传统移动网络可容纳的上限。

5G网络的容量相较于前代网络也增加了约100倍。因此未来移动网络的图景已经非常清晰了,海量的终端设备和物联网设备会首先连接到5G网络,然后可能会进一步连接到互联网。这就引出我们今天的主旨,我们必须保证这些海量设备的安全性。需要注意的是,连入5G网络的设备不仅仅会是我们熟悉的终端设备,如手机等,同时也会有汽车、机器人、传感器或者是某些关键基础设施。此时,安全漏洞影响不再仅仅局限在数据窃取等场景,而是可能导致物理上的⼀系列后果,因此保证5G网络的安全变得尤为重要。

对于未来可能连入5G网络的终端设备和物联网设备的数量,业界有不同的估计。不同的估计数字有所差异,但是它们基本都同意未来使用5G网络的终端设备将达到数十亿的规模,而使用5G网络的物联网设备更将是终端设备的20倍。问题的关键在于,为了使消费者,包括我们的用户可以享受到5G网络技术带来的便利,我们不仅要保证

5G网络的功能完好,同时也必须保证其是安全的。连接到5G网络的不仅是你的手机,同时还有你的汽车、冰箱、安全摄像头以及其他大量你没有意识到但实际存在并且一直服务于你的设备,比如交通信号灯、传感器、公共交通设备等等。那么主要的问题就是,面对如此海量的设备,传统人工安全测试的方法就变得无法适应这种规模的安全需求。

科恩实验室从2016年开始就已经开展移动网络安全研究,我们的研究团队包含了国际领先的技术专家。在享誉安全界的Pwn2Own比赛中,我们在移动网络子项中获胜,向世界展示了我们在这个领域的知识储备与研究能力。我们也被邀请在包括Black Hat USA在内的一系列的全球顶尖网络安全会议上展示我们在移动网络领域的研究成果,并收到了积极的评价。这表明科恩实验室在移动网络安全研究上有着强大的技术实力与资深的安全专家。但是就如我前面所说的,光有技术实力是无法完全解决5G网络安全问题的,我们同时需要能在大规模范围内通过某种程度的自动化来提升其可扩展性。

总结来看,我们面对的难题是,如何在拥有数十亿设备连接进5G网络的同时,尽可能的保证它们的安全。因为设备型号和版本的多样性,人工的安全检测是不切实际的。就像人工智能领域一样,成功的关键通常是结合专家的知识技能,与自动化的分析手段,从而得出超过我们的时间与能力局限的解决方案。为此,科恩实验室开发了物联网安全检测工具IoTSec,在我们安全专家的设计下,其可以自动化的分析扫描设备固件来发现安全漏洞。

这是物联网安全检测工具IoTSec分析结果的示例图。物联网安全检测工具IoTSec包含了科恩自研的业界顶尖的快速安全分析组件,在用户上传需要分析的固件后,其会自动化的提取固件的组件并开始分析。物联网安全检测工具IoTSec最终会输出一份具有高度可行性的检测报告,用户可以定位其在设备上找到的所有漏洞,此时,用户可以将检测结果提交给设备安全的责任方,从而完成漏洞修复或者将漏洞设备从网络中移除。欢迎大家访问iotsec.tencent.com以免费试用物联网安全检测工具IoTSec。

在展示科恩实验室最新的5G安全研究之前,我需要简单的介绍下通常情况下针对5G设备的远程攻击是如何展开的。我们会有两个主要的组件。软件部分和硬件部分。在软件部分中,我们会模拟实现基站,基站即移动网络中负责网络管理和无线信号交互的组件。而在硬件部分,我们通常需要一个可编程的无线信号组件,负责将软件输出转换成5G的无线信号,从而实现与设备的交互。我们会在软件部分实现我们对漏洞的利用。我们的利用向量会被调制成无线信号,并通过空中接口发送到设备,从而实现对设备的攻击。这是攻击过程的一个总览。在设备被攻克之后,攻击者可以窃取个人数据,或者监听电话,甚至将设备改造成间谍工具,从而实现实时监听。

科恩实验室是少数几个公开开展5G安全研究的团队之一,今天我们希望能向各位演示我们最新的研究成果。我会演示如何通过无线接口远程攻克市面上新款的5G手机,通过给手机发送攻击向量,我们可以在手机内部实现任意代码执行。我们是全球范围内第一个公开达成5G漏洞利用的团队。整个利用过程非常隐秘,从用户的⻆度完全察觉不到攻击的发生。在实现手机内的任意代码执行之后,如我之前所说的,攻击者就有可能进行更多恶意的操作,比如数据窃取、电话拦截或者是监听设备的语音。让我们来看这个演示。

如屏幕上所演示的,上面是我们用来构建移动网络的SDR(软件定义无线电)设备。下面是我们要攻击的目标5G手机。我们要演示的效果是,通过漏洞远程修改掉手机的IMEI。IMEI是国际移动设备识别码,是手机的唯一标识,相当于汽车的牌照。能够修改IMEI意味着我们已经可以在手机上实现任意代码执行。可以看到手机原来的IMEI是05395结尾的,我们会通过任意代码执行将其修改到41414141。首先我们要让手机连接到我们的移动网络中。一旦手机连接上来,我们就会发动攻击,而手机上不会有任何被攻击的表现。最后,我们查看手机的IMEI,可以发现它已经被修改成了我们控制的值,证明我们已经完成了代码执行。这个简单的演示仅仅表达了一种可能性,事实上我们还可以通过相同的攻击完成通话拦截、窃听麦克风、数据窃取或者冒充机主发送消息等等更高危险的行为。这就是我们的演示内容了,感谢观看。

这就是我们最新研究成果的演示。更多关于产业安全的资讯欢迎关注“腾讯安全”官方微信公众号以及小程序获取。感谢各位的时间,谢谢。

特别提醒:本网内容转载自其他媒体,目的在于传递更多信息,并不代表本网赞同其观点。其原创性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容、文字的真实性、完整性、及时性本站不作任何保证或承诺,并请自行核实相关内容。本站不承担此类作品侵权行为的直接责任及连带责任。如若本网有任何内容侵犯您的权益,请及时联系我们,本站将会在24小时内处理完毕。

聚划算赞助的《说

聚划算赞助的《说 聚划算99晚会收视

聚划算99晚会收视 9月份iHerb的正确

9月份iHerb的正确 HMS生态全球化隐

HMS生态全球化隐 现场直击:康辉朱广

现场直击:康辉朱广 店宝宝解读,考拉瞄

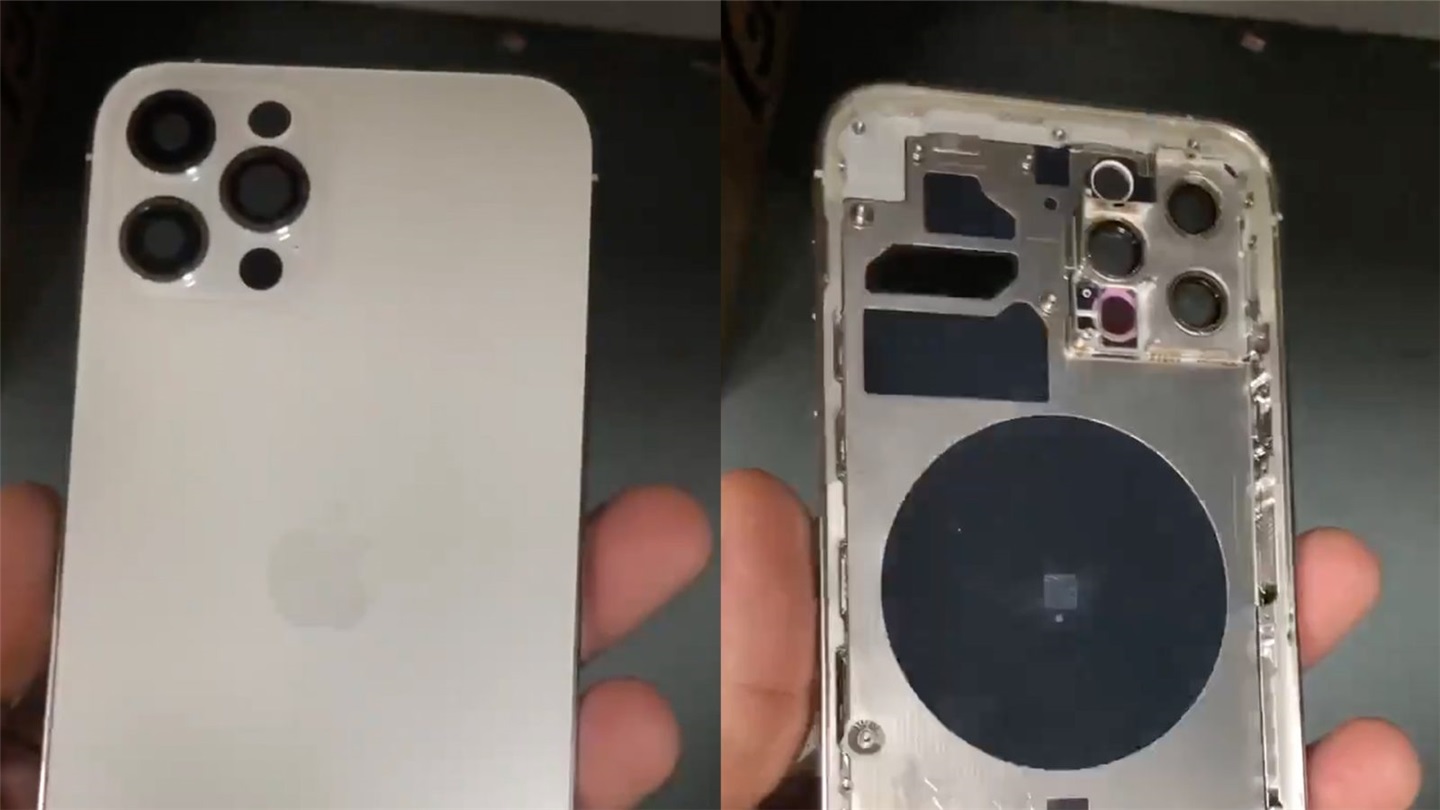

店宝宝解读,考拉瞄 疑似 iPhone 12 P

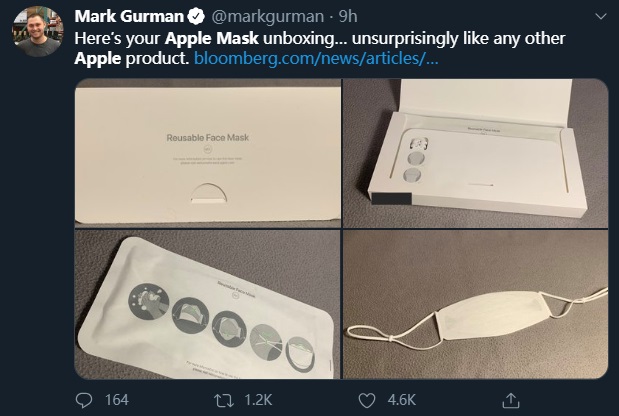

疑似 iPhone 12 P 苹果口罩 Apple F

苹果口罩 Apple F 腾讯联合安全计算

腾讯联合安全计算 腾讯发布物联网安

腾讯发布物联网安 腾讯全球数字生态

腾讯全球数字生态 “真香”配置 新

“真香”配置 新 践行科技向善,腾讯

践行科技向善,腾讯 产业链人士:NAND

产业链人士:NAND  “非洲手机之王”

“非洲手机之王” 90后研究生夫妻创

90后研究生夫妻创